วิธีการติดตั้ง Issabel บน CentOS 7

เทคนิคการคอนฟิก Firewall เมื่อเปลี่ยนพอร์ต Web (http/https)

เทคนิคการคอนฟิก Firewall ให้เปิดรับบาง Port จากบาง IP

เทคนิคการใช้งาน Firewall + GeoIP บน Issabel

เทคนิคการใช้งาน Issabel

เทคนิคการใช้งาน Elastix

เทคนิคการใช้งาน Asterisk

เทคนิคการใช้งาน FreePBX

เทคนิคการคอนฟิก Elastix/Issabel ให้ทำงานเป็น Time Server

รวมเทคนิคการใช้งาน Mikrotik RouterOS/Router Board

เมนู Firewall บน Issabel IP-PBX ทำให้เรามีช่องทางการป้องกัน Issabel จากผู้ไม่ประสงค์ดีเมื่อเราต้องเชื่อมต่อ Issabel กับ Internet ไม่ว่าจะต่อเน็ตโดยตรง (ไอพีของ Issabel เป็น Public IP) หรือจากการทำ Port Forwarding บน Router/Firewall ก็ตาม แม้ว่ามันจะปลอดภัย 100% ก็ตาม แต่ก็ยังดีกว่าไม่มีอะไรป้องกันไว้ นอกจาก Firewall แล้วก็ยังมี fail2ban อีกด้วย ซึ่งทาง Issabel ได้คอนฟิกให้แสกนหา Log file ของหลายๆโปรแกรม ไม่ว่าจะเป็น Apache, SSH, Asterisk, Postfix เราสามารถลบ IP address ที่ถูกบล๊อค สามารถเพิ่ม IP address/Subnet ที่จะไม่ให้บล๊อคก็ได้ จัดการผ่านหน้าเว็บ Issabel ได้เลยครับ ไม่ต้องแก้ไขไฟล์คอนฟิก

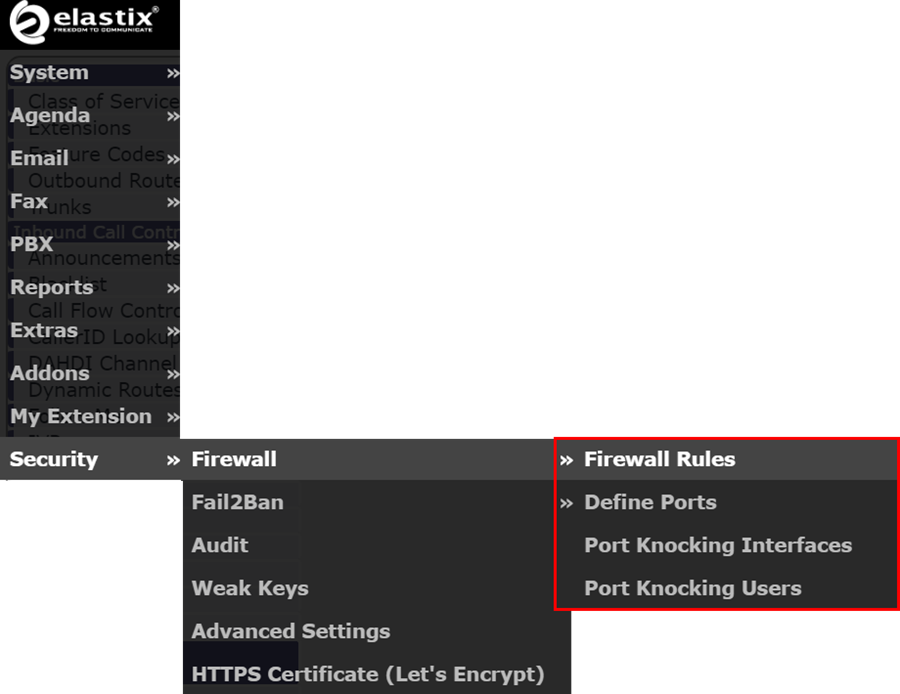

1. เมนู Firewall

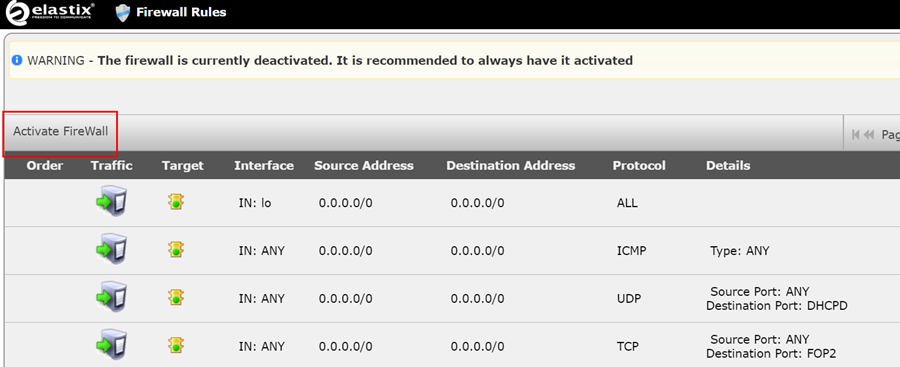

** อย่าเพิ่งกด Activate Firewall นะครับจนกว่าจะคอนฟิกเสร็จ เพราะอาจจะบล๊อคตัวเองได้ **

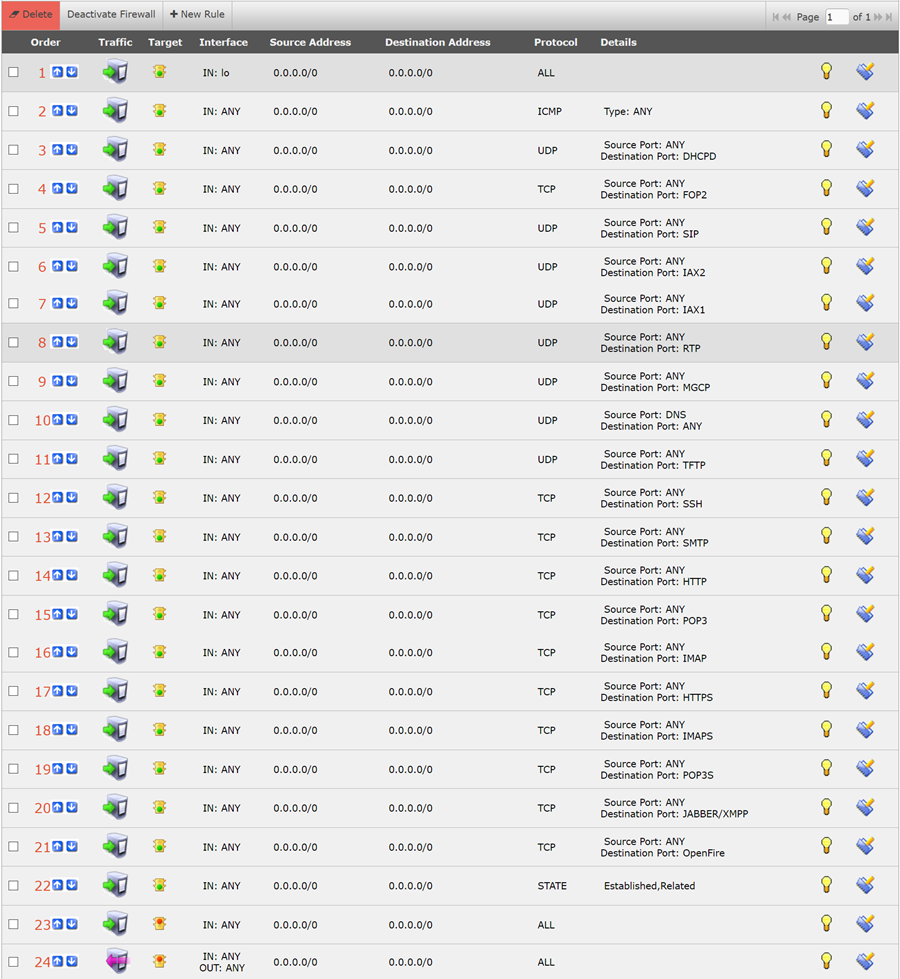

2. Rules ดีฟอลท์ที่ Issabel ทำไว้ให้แล้ว

เมื่อ firewall รับ Packet เข้ามา มันจะทำการเปรียบเทียบ Source IP Address, Destination IP Address, Source Port, Destination Port, Protocol กับ Rules ตั้งแต่ลำดับแรกเรียงกันไป ถ้าพบว่าตรงก็จะดำเนินการตามที่ตั้งไว้ใน Rule นั้น (เช่น Accept, Drop, Reject) เมื่อไม่ตรงกับ Rule ใดเลยก็จะมาถึงลำดับสุดท้าย ก็จะถูก Reject

ความแตกต่างระหว่าง Drop และ Reject

ถ้า Drop ไฟร์วอลล์จะ drop และไม่ตอบอะไรกลับไปยังเครื่องต้นทาง

ถ้า Reject จะ drop และตอบกลับไปด้วย ICMP port unreachable

3. ลำดับของ Rules

ลำดับของ Rules มีความสำคัญมากเลยนะครับ Rules ที่จะ Accept จะต้องอยู่ด้านบน (อยู่ก่อน) ไม่เช่นนั้น Packets อาจจะถูก Drop หรือ Reject ได้

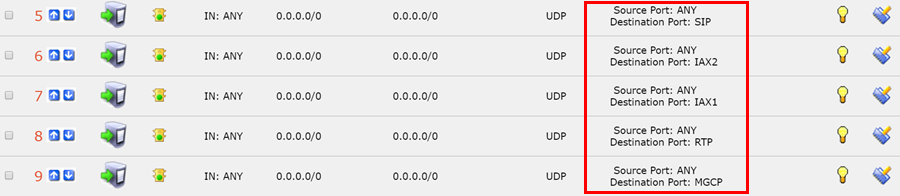

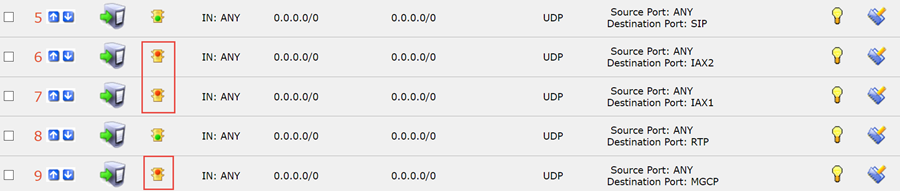

4. Rules ของ VoIP (SIP/IAX1/IAX2/MGCP Protocol)

Issabel สร้าง Rule ของ SIP ไว้ให้เราแล้ว เมื่อเรา Activate firewall เราจึงใช้งาน SIP Protocol ได้ทันที แต่อย่างไรก็ตามเมื่อเราคลิ๊กดู Rules เหล่านั้น พบว่า Issabel เปิดพอร์ตให้มากเกินไป ควรเปิดเฉพาะพอร์ตที่เราใช้งาน

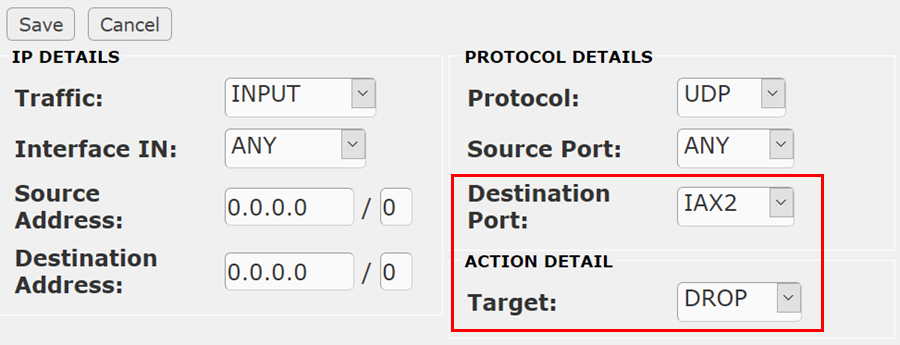

ถ้าไม่ใช้งาน IAX1, IAX2, MGCP จากภายนอก ควร Drop หรือไม่ก็ Reject ดังนี้

ข้อแตกต่างระหว่าง Drop และ Reject ก็คือ Drop - Firewall จะ drop packets ทิ้งและไม่ส่งอะไรไปบอกต้นทาง ส่วน Reject - Firewall จะ drop packets และส่ง ICMP port unreachable ตอบกลับไป

จัดการ Drop IAX1 และ MGCP เพิ่ม จะได้

5. ดูหมายเลข Ports ของแต่ละ Applications ที่ Issabel ทำไว้ให้

เมนู Security > Firewall > Define Ports

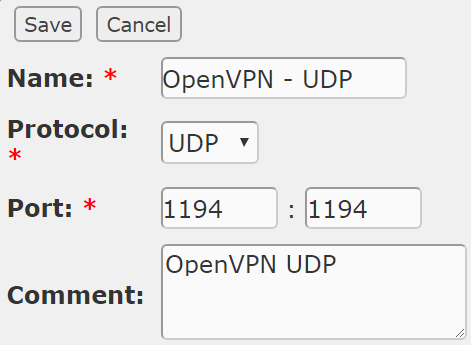

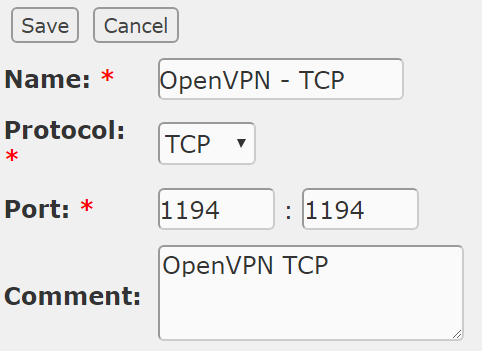

6. สร้าง Port ใหม่ให้ใช้งาน OpenVPN บน Issabel ได้

ผมจะติดตั้ง OpenVPN Server บนเครื่อง Issabel เครื่องนี้ และให้รันที่พอร์ต 1194 ทั้ง TCP และ UDP ดังนั้นบน Firewall ผมต้องเปิดรับ TCP/UDP 1194 ด้วย ให้สร้าง Rule ใหม่ ดังนี้

1. Define Ports

เมนู Security > Firewall > Define Ports

คลิ๊ก + Define Port

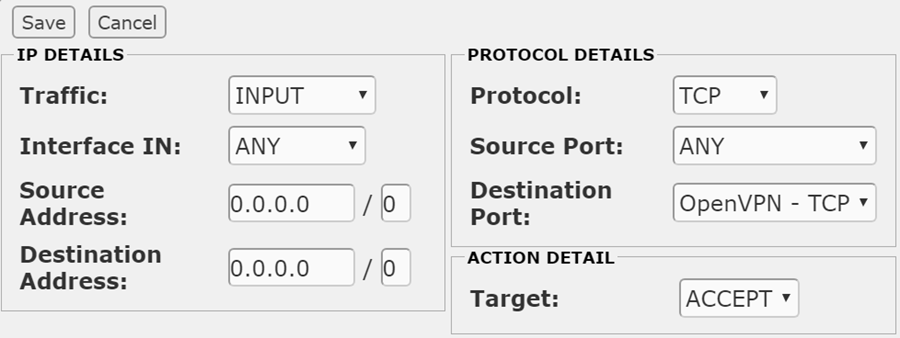

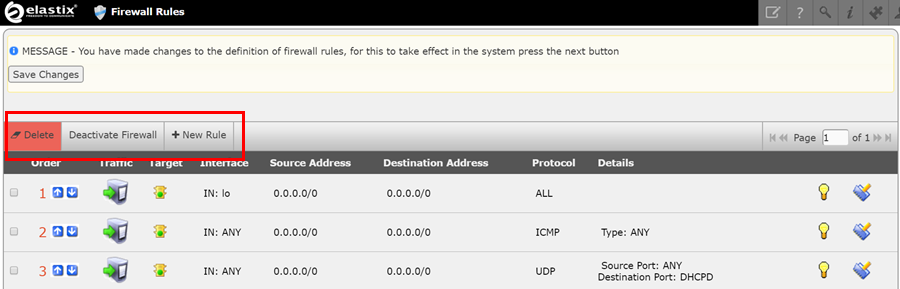

2. สร้าง Firewall Rule

เมนู Security > Firewall > Firewall Rules

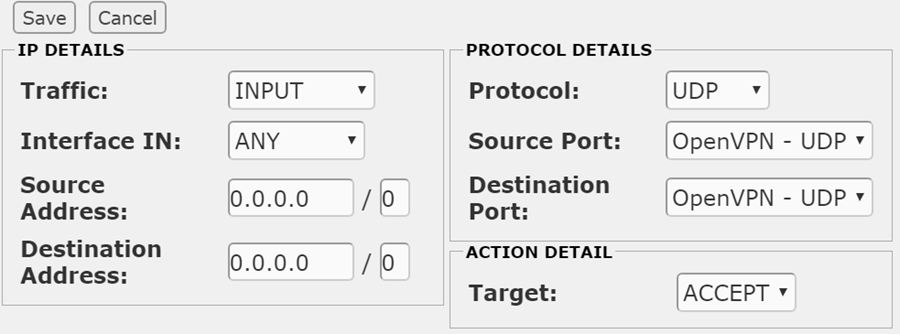

คลิ๊ก + New Rule

Protocol = TCP

Protocol = UDP

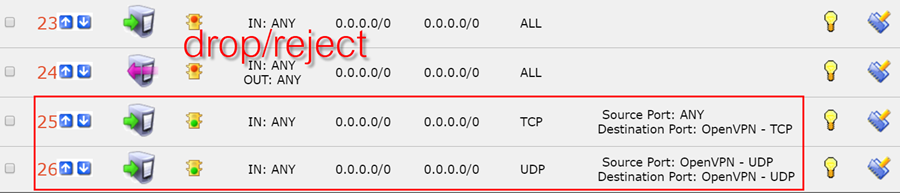

3. Firewall Rules ที่เพิ่มขึ้นมา

Rules ล่าสุดที่เพิ่มขึ้นมาจะไปลำดับสุดท้ายเลยครับ

4. เลื่อนลำดับ Rule ให้อยู่ก่อน Rule ที่ Drop/Reject

ไม่งั้น Rule ของเราจะถูก Drop/Reject นะครับ

เปิดใช้งาน Firewall คลิ๊ก "Activate Firewall"

ผลลัพธ์

ทดสอบการใช้งาน

จากนั้นก็ติดตั้ง OpenVPN Server บนเครื่อง Issabel แล้วทดสอบการใช้งานจาก OpenVPN Clients ครับ

เทคนิคการใช้งาน Caller ID Lookup Sources จาก MySQL

เทคนิคการใช้งาน Caller ID Lookup Sources จาก Internal Phonebooks